Ресанта 220а схема: Радиосхемы. — Ресанта САИ- 220

Содержание

Схема популярных моделей сварочных инверторов Ресанта, их характеристики и особенности

Работа каждого электроприбора зависит от многих составляющих. Они работают стабильно – и он. Аппарат для сварки наглядное тому подтверждение.

В том же инверторе за стабильность процесса отвечает целое семейство компонентов. И у каждого свое назначение. Определить, какое, вам помогут электрические схемы. Это графическое изображение начинки любого электроприбора.

По отношению к сварочным аппаратам схема называется принципиальной. На ней указано место каждого компонента, и какой последовательности они соединены. Схема – помощник при ремонте инвертора дома или на даче. нужна также при разборке/сборке.

В электрической схеме к каждому инверторному сварочному аппарату, есть сведения, какой компонент, как и с кем связан. Каждый поименован. Схема как проводник приведет, куда нужно. При поломке – укажет, какая деталь нуждается в замене.

А сейчас охарактеризуем типы самых ходовых сварных инверторов. Из названия аппаратов ряда САИ понятно, какой силой тока обладает каждая модель.

Из названия аппаратов ряда САИ понятно, какой силой тока обладает каждая модель.

Содержание статьиПоказать

- Сделано в поднебесной

- САИ 160

- САИ 190

- САИ 220

- САИ 250ПРОФ

- Резюме

Сделано в поднебесной

Произведены инверторы САИ 160; САИ 190; САИ 220; САИ 250ПРОФ популярной торговой марки РЕСАНТА в Китае.

Пользуются популярностью в сварной среде.

САИ 160

Относится к категории бюджетных. Букварь для новичка в сварке. Однако позволит сварить, допустим, тепличку на огороде. Если ваши запросы по части свариваемых конфигураций тоже непритязательны – это то, что надо!

Что можно сделать, имея под рукой сварочный ток в 160 Ампер Наложить заплату на емкость типа бочки или ликвидировать течь в садовом водопроводе.

Заняться сооружением забора на своем участке. Сварить простые, но с изюминкой ворота. Для стандартного «набора» дачного сварщика – достаточно.

Начать работу просто. Розетка + 220 вольт. Принцип действия одинаков для всех моделей САИ. Мощность небольшая, потому много трат за электроэнергию не предвидится. Для электрода достаточен диаметр от 2-х до 3-х мм.

Бюджетный вариант также имеет функции «антизалипание» и «горячий старт». Начинающим умельцам он существенно упростит работу. Комплект САИ160 схож с прочими инверторами.

Речь идет о сварочных кабелях, держаке и массе. Отдельной покупкой станет маска. В этом случае есть свое преимущество. В торговой сети сами подберете себе нужный размер, учтете специфику сварки, которая вам предстоит.

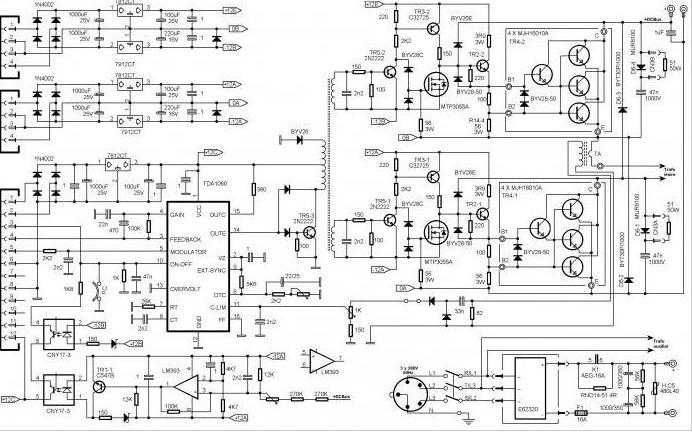

В комплекте может быть лишь скромная маска-щиток, век у которой может оказаться неприятно коротким. Производитель о вышеупомянутых нюансах думать не будет. Покупая САИ 160, позаботьтесь и о кабелях. От комплектных суперкачества вряд ли стоит ожидать. Ниже схема аппарата.

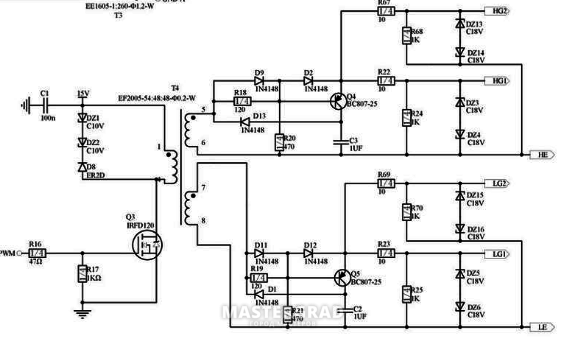

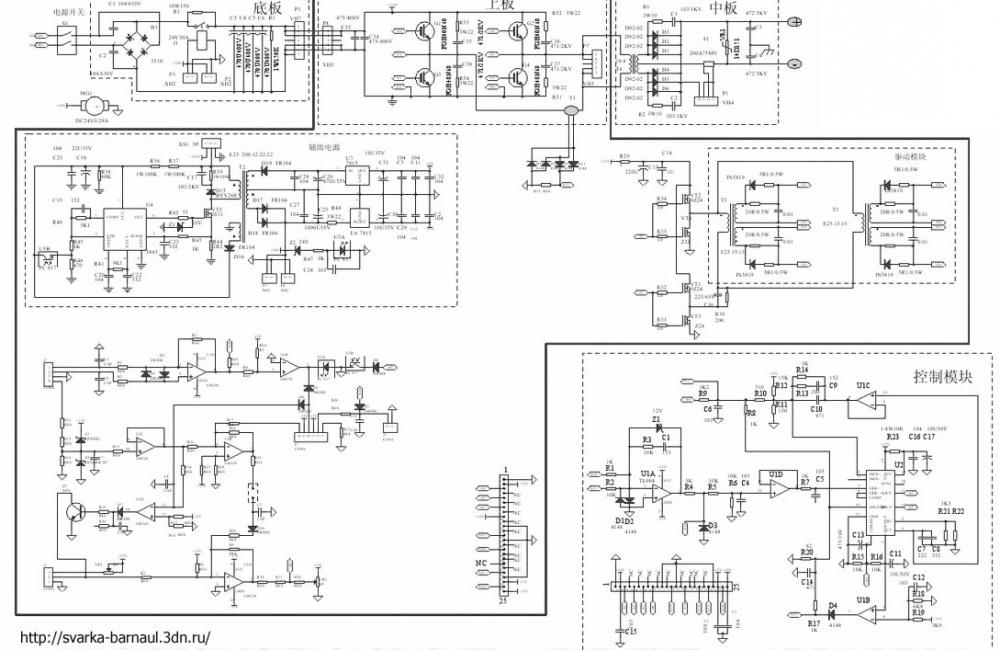

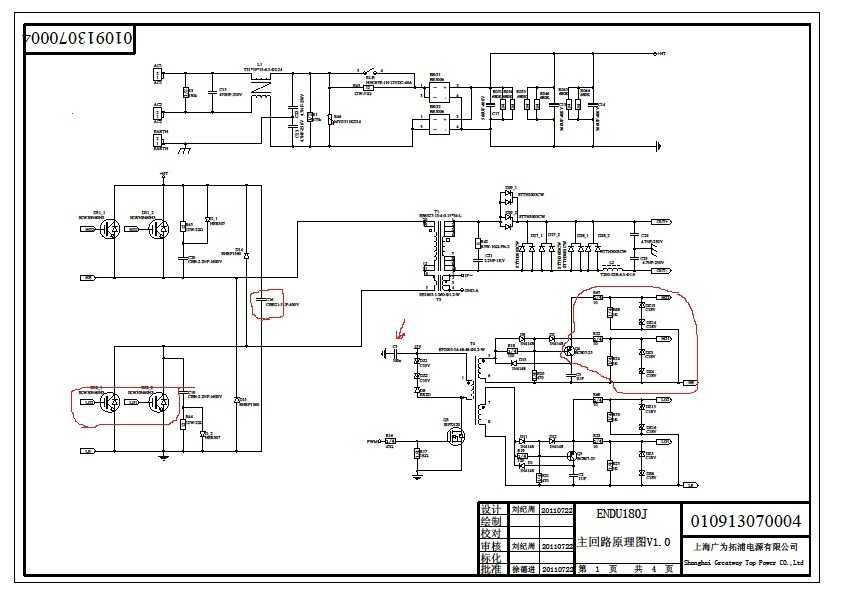

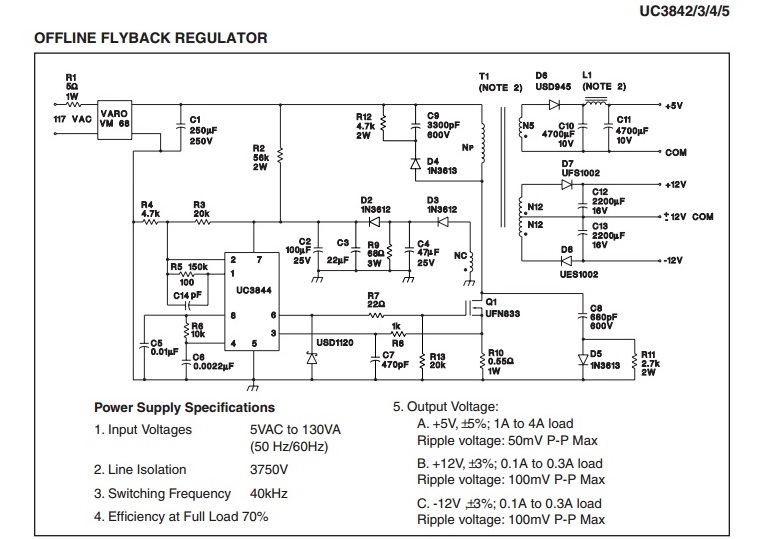

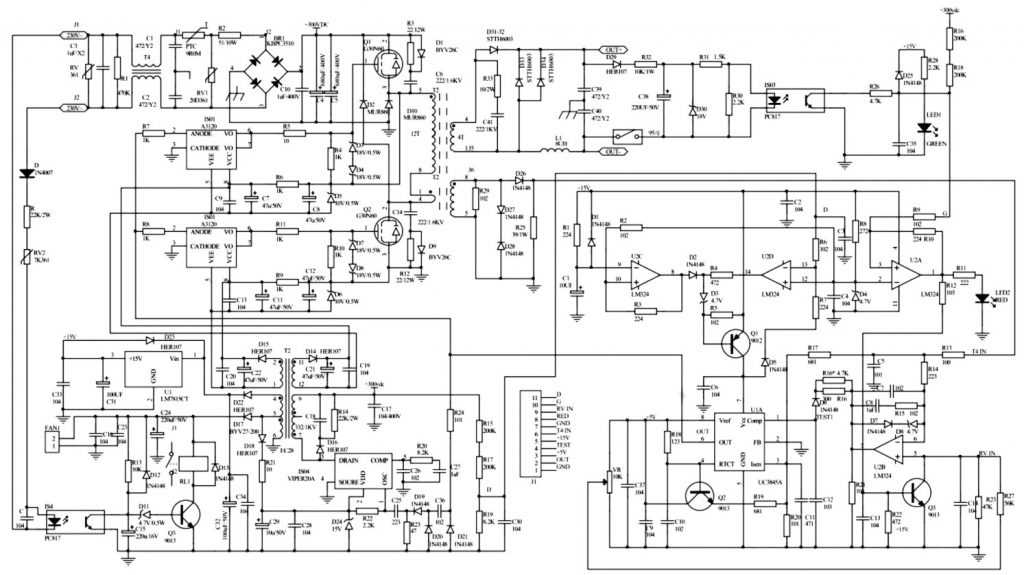

Ниже схема аппарата.

САИ 190

Еще один представитель класса бюджетных аппаратов от Ресанта. САИ 190 с максимальной силой тока 190Ампер. В инструкции от производителя сказано, что аппарат работает и с 5 мм электродом.

Но правильней, как показывает практика, говорить, что с диаметром 3 мм – отлично, с 4 мм – сносно еще, а с 5 мм – «со скрипом». Словом, варить металл приличной толщины – это из области мечты. рассчитывать на сварку толстого металла.

Объясняется просто. Производитель, как обычно, слегка преувеличивает обозначенную мощность. Потому ее и не хватает на 5 мм электроды. Комплектация аппарата примерно такая или чуть больше, чем у предыдущей. Весит он, примерно пять кг.

Довольно компактный. Можно взять легко на дачу и доставить электричкой. С наступлением зимы, опасаясь кражи, забрать домой . Хотя САИ 190 варит при минусе так же хорошо, как и плюс 40. Погода не станет препятствием в его работе.

В комплекте найдется место зажиму на массу, сварочным кабелям и электродержателю. Но лучше купить другие, качеством выше.

Но лучше купить другие, качеством выше.

Респект производителю за гарантию, которая дается на два года. В РФ сервис по ремонту аппаратов от Ресанта развит. Необходимость самому ремонтировать, отпадает.

САИ 190, как и все инверторные сварочные аппараты РЕСАНТА этого класса, легок в подключении. Требует также 220 вольт. Бывает, что напряжение ниже.

Тогда предпочтительней САИ 190ПН. Эта модификация работает хорошо и при пониженном напряжении и когда оно нестабильно. Примечателен аппарат своим «внутренним миром», который базируется на компактных IGBT транзисторах.

Несмотря на миниатюрность отличаются хорошей производительностью. Этим объясняется сочетание малых габаритов и полного спектра возможностей САИ 190.

Единственным минусом можно назвать чувствительность транзисторов IGBT. Они плохо переносят пыль и влагу. Соответственно надо хранить. Нарушение условий грозит поломкой, которая может дорого стоить.

За счет тех преимуществ , что дают транзисторы современного поколения, аппарату доступен ряд дополнительных возможностей , которые делают процесс сварки проще.

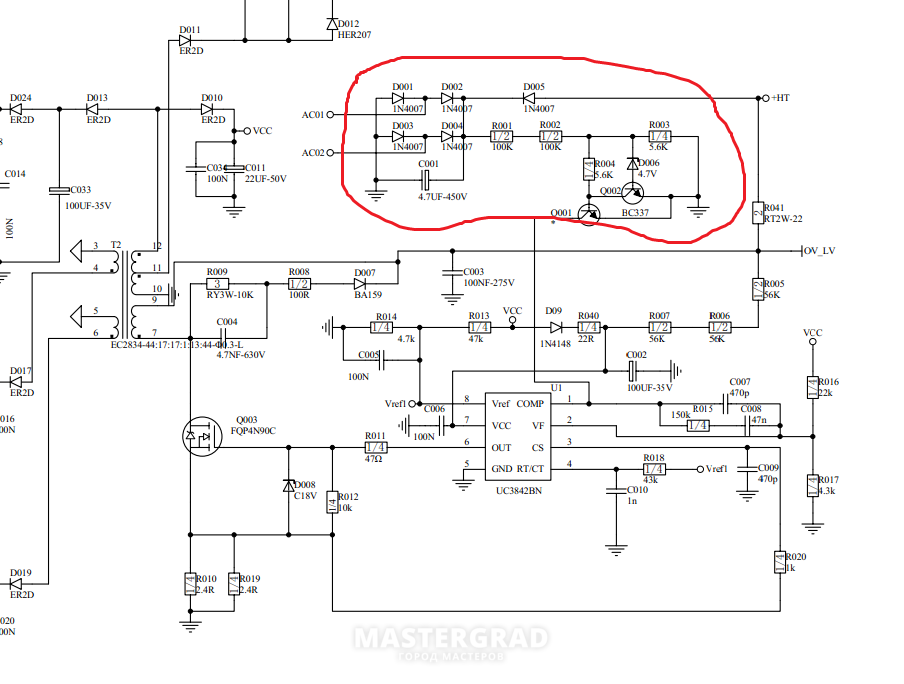

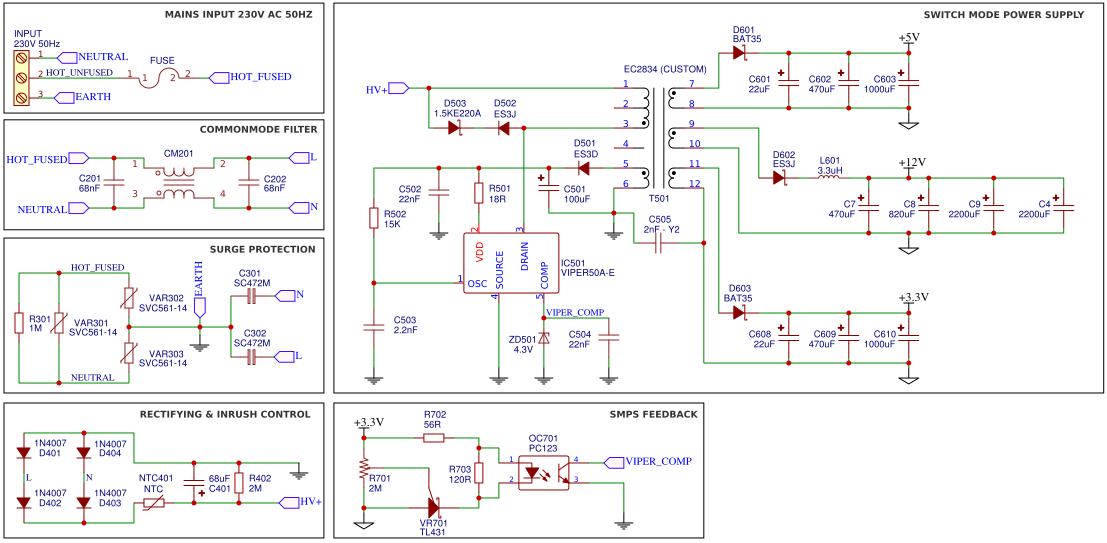

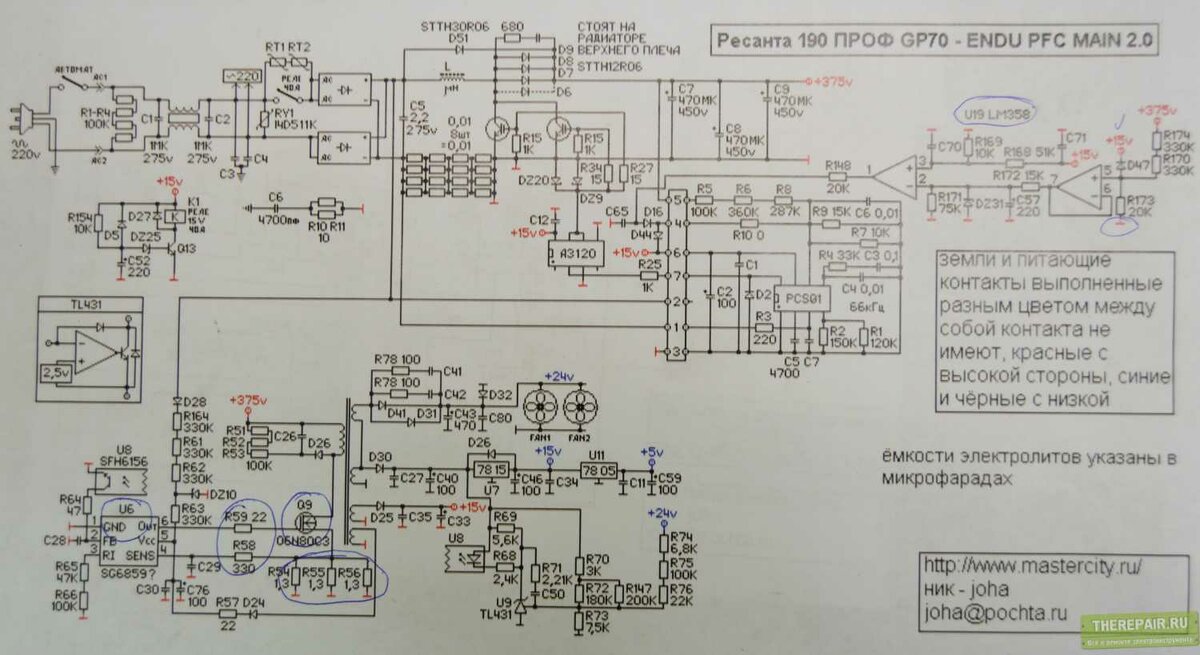

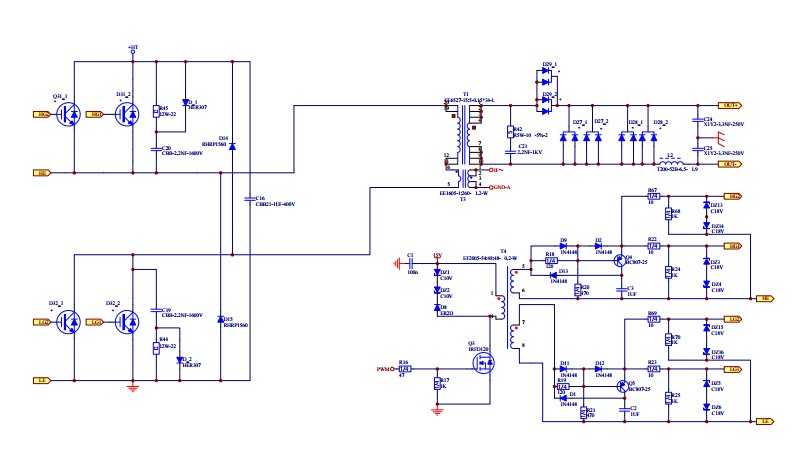

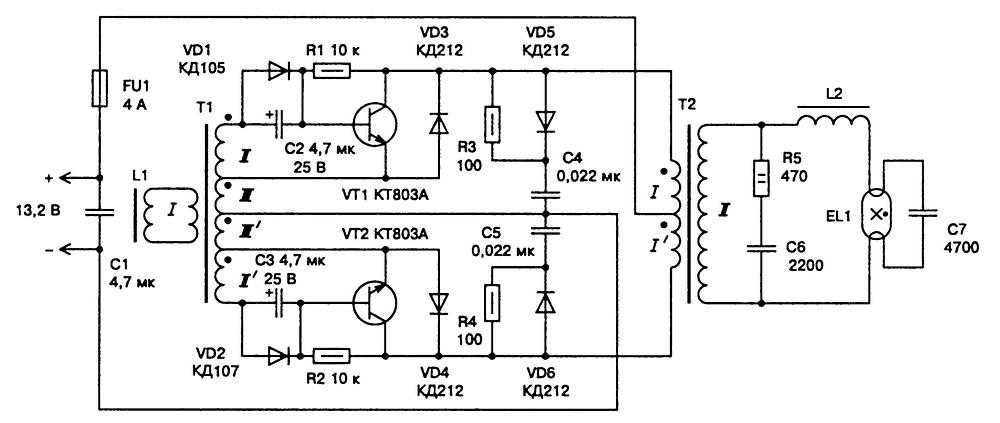

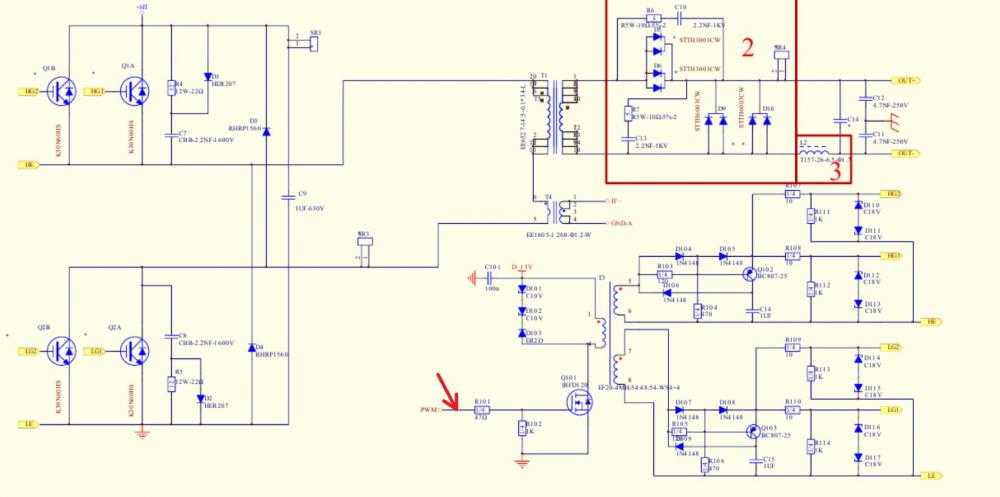

Быстрей включается в работу дуга, предотвращается залипание электрода, что облегчает начинающим сварщикам работу и освоение азов профессии. Ниже схема аппарата.

САИ 220

Заметно выделяется среди соседей по линейке. Пользуется повышенным спросом. Хотя по цене многих обогнал. Есть еще более дорогие, например САИ 250ПРОФ , но о нем расскажем после.

САИ 220 используется для сварных работ с применением покрытых электродов. Но предназначен только для работ в быту. Не очень сложный ремонт на участке , в гаражном боксе или в доме — это его профиль. На САИ 220 можно набивать руку в сварке.

Мощность инвертора – до 220 Ампер сварочного тока. Для неопытного сварщика или ученика вполне хватит. Бытовые сварочных инверторы типа САИ 220 характеризуются простотой в подключении. Воткнул вилку в розетку с 220 вольт и – вперед!

Бытовые сварочных инверторы типа САИ 220 характеризуются простотой в подключении. Воткнул вилку в розетку с 220 вольт и – вперед!

С генераторами, стабилизаторами напряжения и другими подобными агрегатами можно распрощаться навсегда. К плюсам также отнесем малый вес, который упрощает перевозку. Автобус, электричка – все подходит для этих целей.

Функциональный пакет типичен для группы подобных агрегатов. Среди них антизалипание и форсаж дуги. Эти возможности делают работу проще. Правда, специалисты сварки советуют их отключить, чтобы самому научиться, как поджигать дугу и настраивать режим.

У Ресанта САИ 220 есть предупреждающий перегрев механизм , который включается, когда процесс сварки затянулся. Встроенная система охлаждения, если агрегат исправен, сработает при чрезмерной перегрузке.

В комплект также входят сварочные комплектующие. Как будто ничего не надо докупать. Правда, при том качестве , какое у них , не помешает приобрести запасной вариант.

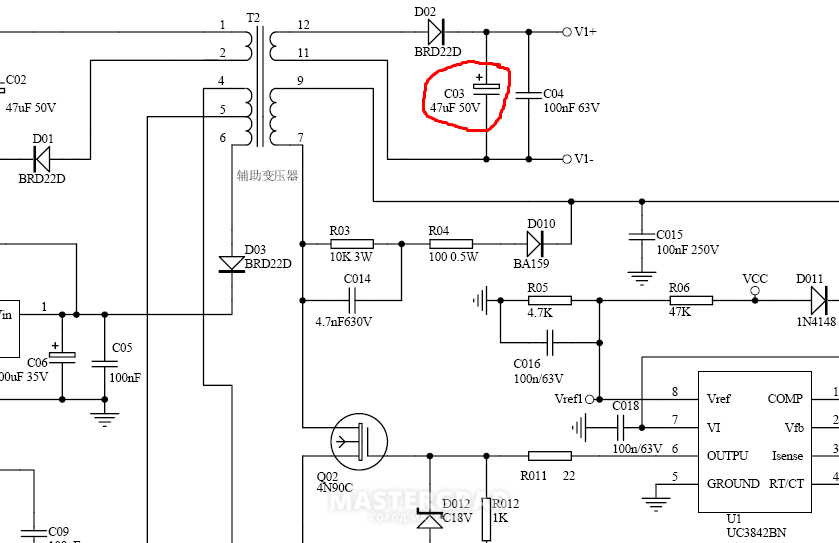

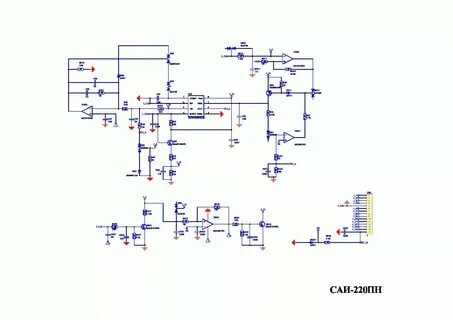

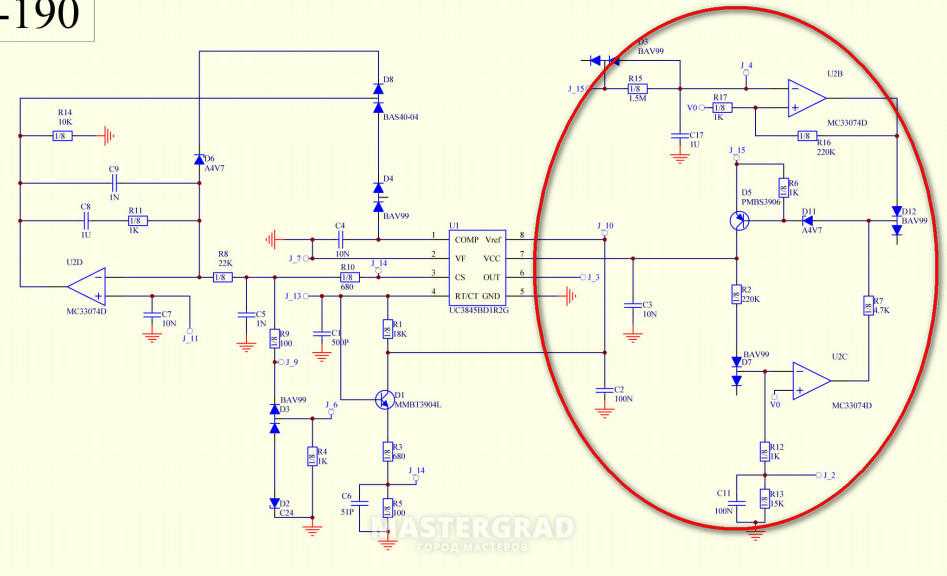

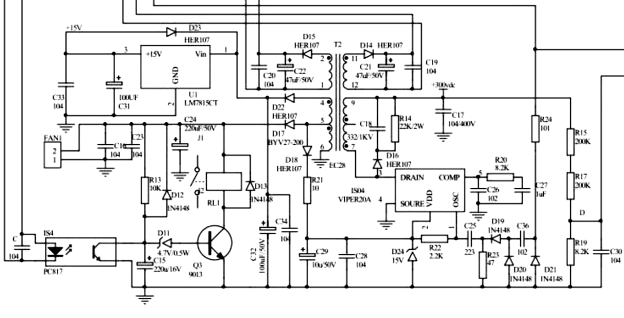

Выбирая сварочные кабели, держак и зажим, ориентируйтесь на торговый знак и цену. Можете проигнорировать совет. Тогда не исключено, что идти в магазин придется в самый неподходящий час. А он в тот момент окажется закрытым. Ниже вы можете посмотреть схемы инвертора.

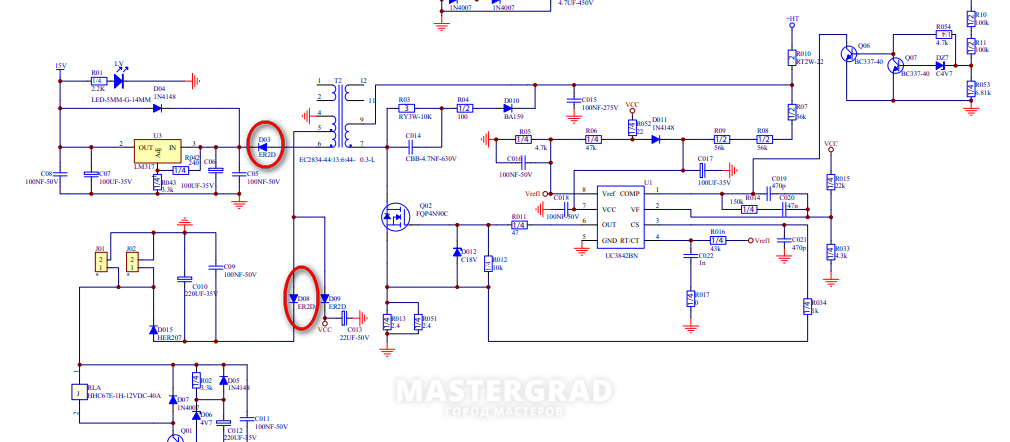

Можете проигнорировать совет. Тогда не исключено, что идти в магазин придется в самый неподходящий час. А он в тот момент окажется закрытым. Ниже вы можете посмотреть схемы инвертора.

САИ 250ПРОФ

В аннотации от производителя он называется профессиональным. Да, мощность тока достигает 250 Ампер. Однако ее хватает для сварки в быту, а вот для профсварки явно маловато. Или еще одно преувеличение.

Упоминается, что можно использовать 6мм электроды. Но на практике выясняется, чтобы варить толстый металл, требуется более мощный ток.

Правда, это не умаляет достоинств агрегата в целом. Он пользуется авторитетом среди домашних умельцев. И выступает в роли азбуки для новичков в сварном деле. Для начала работы требуется обычная розетка в 220 вольт, какими оборудованы наши дома.

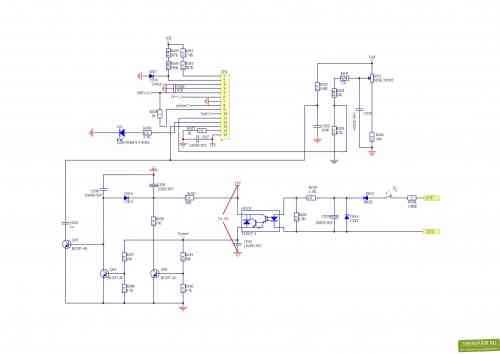

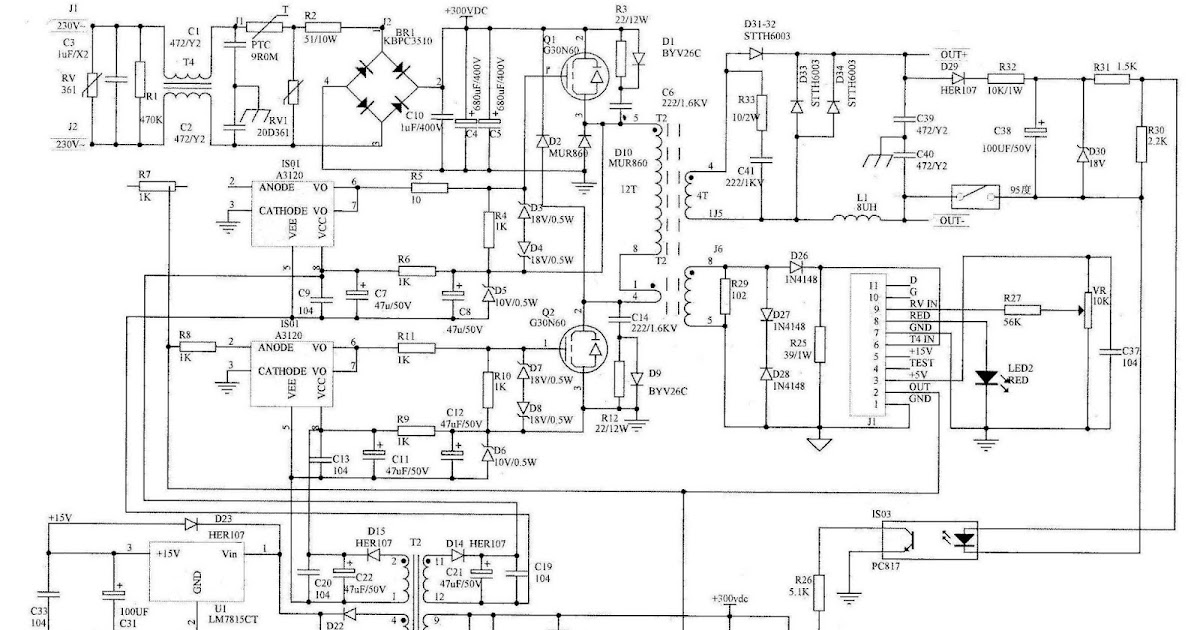

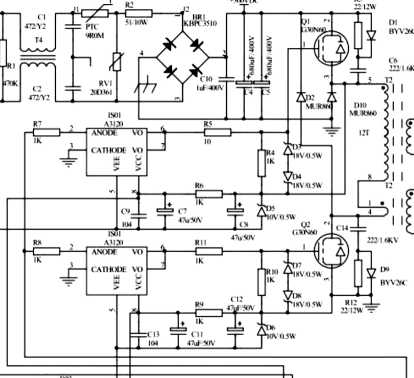

Профессиональному инвертору такой недостаточно. Здесь нужны 380В. В остальном САИ 250ПРОФ соответствует моделям своей линейки. Компактен, прост в использовании и при транспортировке. Ниже схема аппарата.

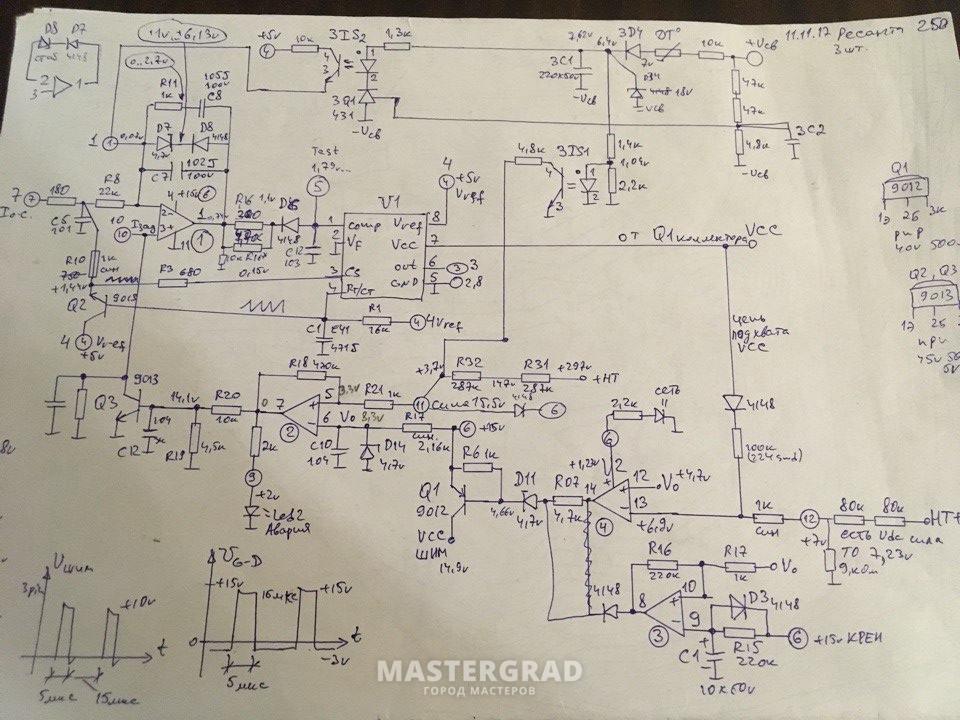

Ниже схема аппарата.

Резюме

Электроприборы – неотъемлемая часть нашей жизни. Трудно представить современную повседневность без микроволновки, холодильника, утюга или стиралки.

За их работу отвечают различные электронные устройства. Как и у инвертора. Правда, электросхемы у них отличаются друг от друга как земля и небо.

Поэтому нельзя подходить к ремонту или того еще больше – к изготовлению инвертора собственноручно, используя «неродную» для него схему. Варианты для каждого сварочного аппарата входят в комплект.

Также схемы всегда можно посмотреть в интернете. Достаточно вбить в поисковик название модели. Работы вам без дефектов!

|

Шифрование по умолчанию в состоянии покоя | Документация

Этот контент последний раз обновлялся в сентябре 2022 г. и отражает текущее положение дел.

на момент написания. Политики и системы безопасности Google могут

меняться в будущем, поскольку мы постоянно улучшаем защиту наших клиентов.

В Google наша комплексная стратегия безопасности включает шифрование при хранении,

что помогает защитить контент клиента от злоумышленников. Мы шифруем все Google

контент клиента в состоянии покоя, без каких-либо действий с вашей стороны, с использованием одного или нескольких

механизмы шифрования. В этом документе описывается наш подход к

шифрование в состоянии покоя для инфраструктуры Google и Google Cloud и как мы его используем

для обеспечения большей безопасности информации о клиентах.

Этот документ предназначен для архитекторов безопасности и групп безопасности, которые в настоящее время

используя или рассматривая Google. Этот документ предполагает базовое понимание

шифрование

и

криптографические примитивы.

Дополнительные сведения о криптографии см.

Введение в современную криптографию.

Шифрование в состоянии покоя — это шифрование, которое используется для защиты данных,

хранится на диске (включая твердотельные накопители) или резервном носителе. Все данные, которые

хранится Google, шифруется на уровне хранилища с использованием расширенного

Алгоритм стандарта шифрования (AES), AES-256. Мы используем обычный криптографический

библиотеку Tink, которая включает в себя наш проверенный модуль FIPS 140-2 (названный

СкучноКрипто )

последовательно внедрить шифрование в Google Cloud.

Мы управляем ключами, используемыми при шифровании по умолчанию в состоянии покоя. Если вы используете

Google Cloud, служба управления облачными ключами позволяет создавать собственные ключи шифрования,

вы можете использовать, чтобы добавить шифрование конверта к вашим данным. Используя облачный KMS,

Используя облачный KMS,

вы можете создавать, вращать, отслеживать и удалять ключи. Для получения дополнительной информации см.

Подробное описание службы управления облачными ключами.

Как шифрование при хранении помогает защитить данные

Шифрование в состоянии покоя — это часть более широкой стратегии безопасности. Шифрование имеет

следующие преимущества:

- Помогает гарантировать, что если данные попадут в руки злоумышленника,

злоумышленник не может прочитать данные, не имея доступа к шифрованию

ключи. Даже если злоумышленники получат устройства хранения, содержащие

данные, они не смогут понять или расшифровать их. - Помогает уменьшить поверхность атаки, вырезая нижние слои

аппаратно-программный стек. - Действует как узкий проход, поскольку централизованно управляемые ключи шифрования создают

единственное место, где доступ к данным обеспечивается и может быть проверен. - Помогает уменьшить поверхность атаки, поскольку вместо защиты

все данные, предприятия могут сосредоточить свои стратегии защиты на

ключи шифрования.

- Обеспечивает важный механизм конфиденциальности для наших клиентов. Когда данные

шифруется в состоянии покоя, он ограничивает доступ, который системы и инженеры должны иметь

данные

Что такое данные клиента?

Как определено в

Условия использования Google Cloud,

данные клиента – это данные, которые клиенты или конечные пользователи предоставляют Google через

услуги под своей учетной записью. Данные о клиентах включают контент клиента и

метаданные.

Контент клиента — это данные, которые вы создаете сами или предоставляете нам, например данные

хранящиеся в облачном хранилище, моментальные снимки дисков, используемые Compute Engine, и

IAM-политики. В этом документе основное внимание уделяется шифрованию по умолчанию в состоянии покоя.

для контента клиента.

Метаданные клиента составляют остальные ваши данные. Метаданные клиента могут

включать автоматически сгенерированные номера проектов, временные метки, IP-адреса, размер в байтах

объекта в Cloud Storage или тип машины в

Вычислительный движок. Метаданные защищены в степени, приемлемой для

Метаданные защищены в степени, приемлемой для

текущие показатели и операции.

Шифрование данных по умолчанию в состоянии покоя

Google шифрует весь контент клиентов, хранящийся в состоянии покоя, без каких-либо действий со стороны

вас, используя один или несколько механизмов шифрования. В следующих разделах описывается

механизмы, которые мы используем для шифрования контента клиентов.

Уровни шифрования

Google использует несколько уровней шифрования для защиты данных. Использование нескольких

уровни шифрования добавляют избыточную защиту данных и позволяют нам выбирать

оптимальный подход, основанный на требованиях приложения.

На следующей диаграмме показаны несколько уровней шифрования, которые обычно

используется для защиты пользовательских данных в центрах обработки данных Google. Либо распределенный

шифрование файловой системы или базы данных и хранилища файлов для всех пользователей

данных, а шифрование устройства хранения используется для всех данных в

Производственные центры обработки данных Google.

Шифрование на уровне оборудования и инфраструктуры

Все системы хранения Google используют одинаковую архитектуру шифрования

детали реализации отличаются от системы к системе. Данные разбиты на подфайл

куски для хранения; размер каждого фрагмента может достигать нескольких гигабайт. Каждый

чанк шифруется на уровне хранилища с помощью индивидуального ключа шифрования данных

(DEK): два фрагмента не будут иметь одинаковый DEK, даже если они принадлежат одному и тому же

клиента или хранится на том же компьютере. (Фрагмент данных в Datastore,

App Engine и Pub/Sub могут содержать данные нескольких клиентов.

Если блок данных обновляется, он шифруется новым ключом, а не

повторное использование существующего ключа. Это разделение данных, каждое из которых использует свой ключ,

ограничивает риск потенциальной компрометации ключа шифрования данных только этими данными

кусок.

Google шифрует данные перед их записью в систему хранения базы данных или

аппаратный диск. Шифрование присуще всем нашим системам хранения, а не

Шифрование присуще всем нашим системам хранения, а не

добавлено позже.

Каждый блок данных имеет уникальный идентификатор. Списки контроля доступа (ACL) помогают

убедитесь, что каждый фрагмент может быть расшифрован только службами Google, которые работают

с авторизованными ролями, которым предоставляется доступ только в данный момент времени. Этот

ограничение доступа помогает предотвратить доступ к данным без авторизации,

усиление безопасности и конфиденциальности данных.

Каждый фрагмент распределяется по нашим системам хранения и реплицируется в

зашифрованной форме для резервного копирования и аварийного восстановления. Злоумышленник, который хочет получить доступ

клиентские данные должны знать и иметь доступ к двум вещам: все

куски памяти, которые соответствуют нужным им данным, и все

ключи шифрования, соответствующие частям.

На следующей диаграмме показано, как данные загружаются в нашу инфраструктуру, а затем

разбивается на зашифрованные куски для хранения.

Мы используем алгоритм AES для шифрования данных в состоянии покоя. Все данные на уровне хранилища

шифруется DEK, которые по умолчанию используют AES-256, за исключением

небольшое количество

Постоянные диски

которые были созданы до 2015 года и используют AES-128. AES широко используется, потому что оба

AES-256 и AES-128 рекомендуются

Национальный институт стандартов и технологий (NIST)

для долговременного хранения, и AES часто включается как часть

требования соответствия.

Шифрование на уровне запоминающих устройств

В дополнение к

шифрование на уровне системы хранения,

данные также шифруются на уровне устройства хранения с помощью AES-256 для жесткого диска

диски (HDD) и твердотельные накопители (SSD), используя отдельный ключ на уровне устройства

(который отличается от ключа, используемого для шифрования данных на уровне хранилища).

Небольшое количество устаревших жестких дисков использует AES-128. SSD, используемые Google, реализуют AES-256.

SSD, используемые Google, реализуют AES-256.

исключительно для пользовательских данных.

Шифрование резервных копий

Наша система резервного копирования гарантирует, что данные остаются зашифрованными на протяжении всего резервного копирования

процесс. Этот подход позволяет избежать ненужного раскрытия данных открытого текста.

Кроме того, система резервного копирования самостоятельно шифрует большинство файлов резервных копий.

со своим ДЭК. DEK является производным от ключа, который хранится в хранилище ключей и

случайно сгенерированное начальное число для каждого файла во время резервного копирования. Другой DEK используется для всех

метаданные в резервных копиях, которые также хранятся в Keystore.

Соответствие FIPS для данных в состоянии покоя

Google использует

FIPS 140-2 утвержден

модуль шифрования

(свидетельство 3318)

в нашей производственной среде.

Управление ключами

Из-за большого количества ключей в Google и необходимости малой задержки и

высокая доступность, DEK хранятся рядом с данными, которые они шифруют. DEK являются

DEK являются

зашифровано (обернуто) ключевым ключом шифрования (KEK) с использованием известного метода

как

шифрование конверта.

Эти KEK не относятся к клиентам; вместо этого существует один или несколько KEK для

каждую услугу.

Эти KEK хранятся централизованно в Keystore, репозитории, созданном специально для

хранение ключей. Наличие меньшего количества KEK, чем DEK, и использование центрального

Keystore делает хранение и шифрование данных в нашем масштабе управляемым и позволяет нам

отслеживать и контролировать доступ к данным из центральной точки.

Примечание. Хранилище ключей ранее называлось службой управления ключами Google . Это

отличается от Cloud KMS, который управляет ключами шифрования для

клиентов Google Cloud и помогает клиентам создавать свои ключи клиента.

В Google Cloud у каждого клиента могут быть общие и частные ресурсы.

Примером общего ресурса является общий базовый образ в

Вычислительный движок. Для общих ресурсов несколько клиентов ссылаются на

единственная копия, которая зашифрована одним DEK. Неразделяемые ресурсы разделены

Неразделяемые ресурсы разделены

на фрагменты данных и зашифрованы ключами, которые отделены от используемых ключей

для других клиентов. Эти ключи даже отделены от тех, которые защищают другие

фрагменты одних и тех же данных, принадлежащих одному и тому же клиенту. Исключения — это данные, хранящиеся

в хранилище данных, App Engine или Pub/Sub, где

данные нескольких клиентов могут быть зашифрованы одним и тем же DEK.

Генерация DEK

Система хранения генерирует DEK, используя общую криптографическую библиотеку Google.

Как правило, DEKS затем отправляются в Keystore для переноса с этой системой хранения.

KEK, а упакованные DEK возвращаются в систему хранения для хранения.

фрагменты данных. Когда системе хранения необходимо извлечь зашифрованные данные, она

извлекает упакованный DEK и передает его в хранилище ключей. Затем хранилище ключей проверяет, что

эта служба имеет право использовать KEK и, если это так, разворачивает и возвращает

открытый текст DEK службе. Затем служба использует DEK для расшифровки данных.

Затем служба использует DEK для расшифровки данных.

фрагментировать в открытый текст и проверить его целостность.

Все системы хранения Google Cloud придерживаются этой модели управления ключами, но

в большинстве систем также реализованы дополнительные уровни KEK на стороне хранилища для создания

иерархия ключей. Это позволяет системам обеспечивать низкую задержку при использовании

KEK самого высокого уровня (хранящийся в хранилище ключей) в качестве корня доверия.

Генерация ключей KEK

Большинство ключей KEK для шифрования фрагментов данных генерируются в хранилище ключей, а

остальные генерируются внутри служб хранения. Для согласованности все KEK

генерируется с использованием общей криптографической библиотеки Google, используя случайное число

генератор (RNG), созданный Google. Этот ГСЧ основан на NIST 800-9.0Ar1 CTR-DRBG

и генерирует AES-256 KEK. (Раньше это был AES-128, и некоторые из них

ключи остаются активными для расшифровки данных. )

)

Генератор случайных чисел берется из

Инструкция Intel RDRAND

и RNG ядра Linux. В свою очередь, генератор случайных чисел ядра Linux берется из

несколько независимых источников энтропии, включая RDRAND и энтропийные события из

среды центра обработки данных (например, детальные измерения дискового

время поиска и прибытия между пакетами).

DEK упакованы в KEK с использованием AES-256 или AES-128, в зависимости от

Облачный сервис Google. В настоящее время мы работаем над обновлением всех KEK для

Облачные сервисы Google для AES-256.

Управление KEK

Хранилище ключей было создано исключительно для управления ключами KEK. По конструкции КЕК

используемые системами хранения, нельзя экспортировать из хранилища ключей; все шифрование и

расшифровка с помощью этих ключей должна выполняться в хранилище ключей. Это помогает предотвратить

утечек и неправильного использования, а также позволяет Keystore создавать контрольный журнал, когда ключи

использовал.

Keystore может автоматически менять ключи KEK через равные промежутки времени, используя

Общая криптографическая библиотека Google для создания новых ключей. Хотя мы часто

относятся только к одному ключу, мы действительно имеем в виду, что данные защищены с помощью ключа

set: один ключ активен для шифрования, и активен набор исторических ключей

для расшифровки. Количество исторических ключей определяется ротацией ключей

расписание. KEK резервируются для целей аварийного восстановления, и они

бессрочно подлежит восстановлению.

Использование ключей KEK управляется списками управления доступом в хранилище ключей для каждого ключа с

политика. Доступ к ключу разрешен только авторизованным службам и пользователям Google.

Использование каждой клавиши отслеживается на уровне отдельной операции,

требует этот ключ, поэтому каждый раз, когда пользователь использует ключ, пользователь

аутентифицированы и зарегистрированы. Весь доступ пользователей к данным подлежит аудиту как часть

Общая политика безопасности и конфиденциальности Google.

Процесс доступа к зашифрованным фрагментам данных

Когда служба Google получает доступ к зашифрованному фрагменту данных,

происходит:

- Служба обращается к системе хранения за данными, которые ей нужны.

- Система хранения идентифицирует фрагменты, в которых хранятся эти данные.

(идентификаторы фрагментов) и где они хранятся. - Для каждого фрагмента система хранения извлекает упакованный DEK, который хранится

с этим чанком (в некоторых случаях это делает сервис) и отправляет его

в хранилище ключей для распаковки. - Система хранения проверяет, что идентифицированному заданию разрешен доступ

этот фрагмент данных на основе идентификатора задания и с использованием идентификатора фрагмента. хранилище ключей

проверяет, разрешено ли системе хранения использовать KEK,

связанный со службой, и развернуть этот конкретный DEK. - Keystore выполняет одно из следующих действий:

- Передает развернутый DEK обратно в систему хранения, которая

расшифровывает фрагмент данных и передает его сервису.

- В некоторых редких случаях передает развернутый DEK службе.

система хранения передает зашифрованный блок данных сервису, который

расшифровывает фрагмент данных и использует его.

- Передает развернутый DEK обратно в систему хранения, которая

Этот процесс отличается для выделенных устройств хранения, таких как локальные твердотельные накопители,

где устройство управляет и защищает DEK на уровне устройства.

На следующей диаграмме показан этот процесс. Чтобы расшифровать фрагмент данных, хранилище

служба вызывает Keystore, чтобы получить развернутый DEK для этого фрагмента данных.

Иерархия ключей шифрования и корень доверия

Хранилище ключей защищено корневым ключом, называемым мастер-ключом хранилища ключей , который

упаковывает все ключи KEK в хранилище ключей. Этот главный ключ хранилища ключей — AES-256 и

хранится в другой службе управления ключами, которая называется Root Keystore. (В

В прошлом главный ключ хранилища ключей был AES-128, и некоторые из этих ключей остаются активными.

для расшифровки данных.) Корневое хранилище ключей хранит гораздо меньше

ключей — примерно дюжина на регион. Для дополнительной безопасности корневое хранилище ключей

не запускается на обычных производственных машинах, а запускается только на выделенных

машин в каждом центре обработки данных Google.

Корневое хранилище ключей, в свою очередь, имеет собственный корневой ключ, называемый мастером корневого хранилища ключей .

ключ , который также является AES-256 и хранится в одноранговой инфраструктуре,

который называется распространителем главного ключа корневого хранилища ключей и который реплицирует

эти ключи глобально. (Раньше главным ключом корневого хранилища ключей был AES-128, а

некоторые из этих ключей остаются активными для расшифровки данных.) Мастер корневого хранилища ключей

распределитель ключей хранит ключи только в ОЗУ на тех же выделенных машинах, что и

Корневое хранилище ключей, и оно использует ведение журнала для проверки правильности использования. Один экземпляр

Один экземпляр

Распределитель главных ключей корневого хранилища ключей работает для каждого экземпляра корневого хранилища ключей.

Когда запускается новый экземпляр распространителя главных ключей корневого хранилища ключей, он

настроен со списком имен хостов уже запущенного дистрибьютора

экземпляры. Затем экземпляры распространителя могут получить главный ключ корневого хранилища ключей.

из других запущенных экземпляров. Помимо механизмов аварийного восстановления

описано в

Глобальная доступность и репликация,

главный ключ корневого хранилища ключей существует только в ОЗУ на ограниченном количестве специально

защищенные машины.

Для устранения сценария, когда все экземпляры главного ключа корневого хранилища ключей

дистрибьютор в регионе перезагружается одновременно, мастер-ключ корневого хранилища ключей

также резервные копии на защищенных аппаратных устройствах, которые хранятся в физических сейфах в

строго охраняемые районы в нескольких географически распределенных местах. Этот

Этот

резервное копирование потребуется только в том случае, если все экземпляры дистрибьютора в регионе будут удалены.

сразу вниз. Доступ к этим сейфам имеют менее 100 сотрудников Google.

На следующей диаграмме показана иерархия ключей шифрования. Ключ шифрования

иерархия защищает фрагмент данных с помощью DEK, обернутого с помощью KEK в хранилище ключей,

который, в свою очередь, защищен корневым хранилищем ключей и главным ключом корневого хранилища ключей.

распределитель.

Сводка по управлению ключами

В следующем списке представлены сводки по управлению ключами в Google:

- Данные разбиты на блоки и зашифрованы с помощью DEK.

- DEK шифруются с помощью KEK.

- KEK хранятся в хранилище ключей.

- Keystore работает на нескольких компьютерах в центрах обработки данных по всему миру.

- Ключи хранилища ключей упакованы с главным ключом хранилища ключей, который хранится

в корневом хранилище ключей.

- Корневое хранилище ключей намного меньше, чем хранилище ключей, и работает только на выделенных серверах.

машин в каждом центре обработки данных. - Ключи корневого хранилища ключей упакованы с главным ключом корневого хранилища ключей, который

хранится в корневом дистрибьюторе главных ключей хранилища ключей. - Распределитель главных ключей Root Keystore является одноранговым

инфраструктура, которая работает одновременно в оперативной памяти на выделенных машинах

глобально. Каждая машина получает свой ключевой материал от других запущенных экземпляров.

в регионе. - В случае выхода из строя всех экземпляров распространителя в регионе

мастер-ключ хранится в другом безопасном оборудовании в физических сейфах в

ограниченное местоположение Google.

Глобальная доступность и репликация

На каждом уровне важна высокая доступность, низкая задержка и глобальный доступ к ключам.

критический. Эти характеристики необходимы для предоставления услуг по управлению ключами.

Эти характеристики необходимы для предоставления услуг по управлению ключами.

используется в Google.

По этой причине Keystore хорошо масштабируется и реплицируется на тысячи

раз в наших центрах обработки данных по всему миру. Он запускается на обычных машинах в нашей

производственный парк, а экземпляры Keystore работают по всему миру для поддержки Google.

операции. В результате задержка любой операции с одной клавишей очень мала.

Корневое хранилище ключей запущено на нескольких машинах, предназначенных для операций безопасности, в

каждого дата-центра. Распределитель главных ключей Root Keystore работает на этих же серверах.

машины, один на один с Root Keystore. Мастер-ключ корневого хранилища ключей

дистрибьютор обеспечивает механизм распределения, используя

протокол сплетни.

Через фиксированный интервал времени каждый экземпляр распространителя выбирает случайный другой

экземпляр для сравнения его ключей и согласования любых различий в ключе

версии. В этой модели нет центрального узла, в котором все наши

зависит от инфраструктуры. Этот метод распространения позволяет нам поддерживать и защищать

Этот метод распространения позволяет нам поддерживать и защищать

ключевой материал с высокой доступностью.

Общая криптографическая библиотека Google

Общая криптографическая библиотека Google

Тинк,

который включает в себя наш проверенный модуль FIPS 140-2,

СкучнаяКрипто.

Tink доступен для всех разработчиков Google. Последовательное использование общей библиотеки

означает, что только небольшая команда криптографов должна плотно реализовать это

контролируемый и проверенный код, что избавляет каждую команду Google от необходимости

самостоятельно разрабатывать собственную криптографию. Специальная группа безопасности Google

отвечает за поддержание этой общей криптографической библиотеки для всех

продукты.

Библиотека шифрования Tink поддерживает широкий спектр типов ключей шифрования и

режимы, и они регулярно пересматриваются, чтобы убедиться, что они соответствуют

последние атаки.

Примечание: Google также использует другую библиотеку под названием Keymaster. Акции Keymaster

Акции Keymaster

более новый криптографический код, общий с Tink, но Keymaster использует другой

реализация управления версиями ключей и поддерживает более широкий спектр старых алгоритмов.

В настоящее время мы используем следующие алгоритмы шифрования для шифрования в состоянии покоя

для ДЭКов и КЕКов. Они могут быть изменены, поскольку мы продолжаем улучшать наши

возможности и безопасность.

| Криптографический примитив | Предпочтительные протоколы | Другие поддерживаемые протоколы |

|---|---|---|

| Симметричное шифрование | AES-GCM (256 бит) |

|

| Симметричные подписи (при использовании с AES-CBC и AES-CTR выше для аутентификация) 902:30 | HMAC-SHA256 |

|

Другие криптографические протоколы существуют в библиотеке и исторически

поддерживается, но эта таблица охватывает основные виды использования в Google.

Исследования и инновации в области криптографии

Чтобы идти в ногу с развитием шифрования, у нас есть команда специалистов мирового класса.

инженеры по безопасности, которым поручено отслеживать, разрабатывать и улучшать шифрование

технологии. Наши инженеры принимают участие в процессах стандартизации и

поддержка широко используемого программного обеспечения для шифрования.

Мы регулярно публикуем наши исследования

в области шифрования, чтобы каждый, в том числе широкая общественность, мог

воспользоваться нашими знаниями.

Например, в исследованиях постквантовой криптографии мы работаем в

в следующих областях:

Стандартизация : Мы вносим свой вклад в постоянную стандартизацию

усилия по постквантовой криптографии. Мы являемся соавторами трех криптосистем

предложения, рассматриваемые NIST, которые находятся в третьем раунде

Конкурс по стандартизации постквантовой криптографии.

Мы являемся редакторами Международной организации по стандартизации (ISO)

стандарт на

подписи на основе хэшей постквантовой криптографии.

Мы являемся соредакторами проекта Инженерной группы Интернета (IETF) по

Кодирование JSON для подписей постквантовой криптографии.Включение : Недавно мы включили несколько постквантовых

криптографические алгоритмы в нашем

Криптографическая библиотека Tink.

Это экспериментальный код, предназначенный для обучения сообщества.

о плюсах и минусах каждого подхода.Публикации : Мы недавно опубликовали

Переход организаций на постквантовую криптографию

в Природа . В этой статье представлен обзор постквантовой криптографии.

миграционные вызовы.

Что дальше

Для получения информации об использовании собственных ключей шифрования в

Облако Google, см.

Ключи шифрования, управляемые клиентом (CMEK).Для получения общей информации о безопасности Google Cloud см.

Раздел безопасности на веб-сайте Google Cloud.Для получения информации о соответствии и соответствии Google Cloud

сертификаты, см.

Раздел соответствия на веб-сайте Google Cloud,

который включает в себя Google

общедоступный аудиторский отчет SOC3.Информацию о шифровании Google Workspace и управлении ключами см.

Как Google Workspace использует шифрование для защиты ваших данных,

который охватывает большую часть того же контента, что и здесь, но фокусируется исключительно на

Рабочая область Google. Для всех решений Google Workspace мы стремимся сохранить

данные клиентов защищены, и быть максимально прозрачным в отношении того, как мы

обезопасить его.Информацию об общей безопасности Google Workspace см.

Безопасность и соответствие требованиям Google for Work.

План тренировок по триатлону Supersprint — 220 Triathlon

- org/ListItem»>

Обучение

Планы тренировок

Бесплатный 8-недельный план тренировок суперспринт по триатлону

Дом

Скажите большинству людей в спортзале, что вы подумываете о триатлоне, и они сразу скажут вам, насколько это сложно. Правда в том, что при условии, что вы уже умеете плавать, ездить на велосипеде и немного бегать, суперспринт (самая короткая дистанция в триатлоне) вполне в ваших силах.

Правда в том, что при условии, что вы уже умеете плавать, ездить на велосипеде и немного бегать, суперспринт (самая короткая дистанция в триатлоне) вполне в ваших силах.

Какая дистанция суперспринтерского триатлона?

Суперспринтерский триатлон — это заплыв на 400 м, велогонка на 10 км и бег на 2,5 км — идеальный способ начать заниматься спортом. И действительно хорошие новости? Вам не нужно тренироваться каждый день часами.

- Какие бывают дистанции для триатлона?

Кому подходит суперспринт и какой уровень физической подготовки/способностей вам потребуется?

Эта дистанция гонки займет у людей около 30-60 минут. Таким образом, многие активные люди могут найти эту дистанцию отличным стартом для триатлона, если они пытаются завершить гонку, поскольку дистанция вашей самой слабой дисциплины будет управляемой.

Не обманывайтесь короткими расстояниями и не думайте, что это легко. Чтобы хорошо участвовать в этом соревновании, вы должны приблизиться к своему максимальному усилию на каждой дистанции.

Чтобы хорошо участвовать в этом соревновании, вы должны приблизиться к своему максимальному усилию на каждой дистанции.

Какой комплект вам нужен и какова его стоимость?

Суперспринтерские триатлоны можно выполнять без большого количества снаряжения — пока у вас есть очки , шлем , велосипед и кроссовки , все будет в порядке. Вы можете просто участвовать в гонках в купальном костюме / глушителях в шортах и футболке, натянутой поверх.

Тройной костюм не является необходимостью, но вы всегда можете сделать выгодную покупку. Гидрокостюмы можно взять напрокат, или, если вы нацелены на гонку в бассейне, они вам не понадобятся.

Как и на всех дистанциях триатлона, вы должны ежедневно адекватно питаться. Однако во время гонок, кроме жидкости, если тепло, у вас не будет ни времени, ни желания принимать слишком много пищи!

Наконечник для верхней дистанции суперспринт

Суперспринтерские гонки могут быть быстрыми и яростными, и у вас будет мало времени, чтобы привыкнуть к гонке. Убедитесь, что вы делаете правильную разминку , охватывающую каждую дисциплину (не только руки для плавания!), поскольку, прежде чем вы это узнаете, вы будете заниматься следующей дисциплиной.

Убедитесь, что вы делаете правильную разминку , охватывающую каждую дисциплину (не только руки для плавания!), поскольку, прежде чем вы это узнаете, вы будете заниматься следующей дисциплиной.

Тренировочный план суперспринта

Приведенные ниже планы тренировок предназначены для того, чтобы вы могли вести реальную жизнь и постепенно наращивать темпы до тех пор, пока не сможете преодолеть полную дистанцию гонки в каждой дисциплине, что придаст вам уверенность в том, что в день гонки вы сможете пройти ее.

Мы также включили несколько интервальных тренировок сеансов, которые помогают сосредоточиться на повышении скорости и сделать длительные тренировки более комфортными.

Вторая половина плана включает в себя сессий с кубиками , которые заставят вас попрактиковаться в ощущении перехода от плавания к велосипеду или от велосипеда к бегу. Не пропускайте их — это необходимая тренировка, если только вы не хотите мармеладных ножек !

Если вы обнаружите, что не совсем готовы к некоторым занятиям, вы можете сначала уменьшить продолжительность или интенсивность, а затем увеличивать их, и если вы чувствуете, что хотели бы добавить больше времени или интенсивности к занятиям для того, чтобы сделать их сложнее, это тоже нормально.

Кроме того, если вы планируете время в гонке, действуйте более аналитическо, определяя цели на время в каждом заезде. Однако для большинства из вас этот план будет заключаться в том, чтобы завершить, а не соревноваться, так что сделайте это весело и сосредоточьтесь на том, чтобы закончить свою первую гонку, чувствуя себя сильным!

- Самые быстрые гонки по триатлону в этом году

Примечания к плану обучения

В рамках этого плана вы найдете занятия аэробикой, которые способствуют долгосрочному базовому фитнесу. Есть также интервальные плавания, к которым вы можете добавить упражнения, если у вас есть какие-то, над которыми вы хотите поработать. Всегда делайте короткую разминку и заминку (200 м) до и после каждого заплыва и отдыхайте 10-30 секунд между интервалами.

Точно так же во время интервальных велотренировок и пробежек вы будете работать с разной интенсивностью.

Скачать планы тренировок суперспринт

- Скачать план тренировок суперспринт триатлон недели 1-4

- Скачать план тренировок суперспринт по триатлону, неделя 4-8

Авторы

Дермотт Хейс — директор и главный тренер RG Active.

mail.ru/jump?from=2247114″>

mail.ru/jump?from=2247114″> hotlog.ru/?2252690″ target=»_blank»><img

hotlog.ru/?2252690″ target=»_blank»><img 1russianbrides.com»>attractive russian brides from Moscow</a>

1russianbrides.com»>attractive russian brides from Moscow</a>