Сетка цвпс: Производитель сетки — Сетка МСK, основной производитель ЦПВС для дизайна и мебели в Москве

Содержание

Сетка ЦПВС цена | ПКФ «Айсберг АС»

| Продукция: | Ед. измерения: | Кол-во: | Цена, от: | Наличие: | Купить |

Сетка ЦПВС 20х10 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 28х12 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 4х4х0,8 мм AISI409 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 12х4 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 10х4 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 25х10 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 30х12 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 6х6х1,47 мм AISI409 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 16х6 мм ТУ 1470-002-46288331-2009 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 6х6х1,47 мм AISI304 | м2 | 1 ₽ 11 ₽ / м2 | В наличии | ||

Сетка ЦПВС 25х10х0,5 мм (1250х10000 мм) | м2 | 50 ₽ 5050 ₽ / м2 | В наличии | ||

Сетка ЦПВС 8х8х1,5 мм (1250х8000 мм) | м2 | 1 ₽ 11 ₽ / м2 | В наличии |

Сетка ЦПВС от производителя

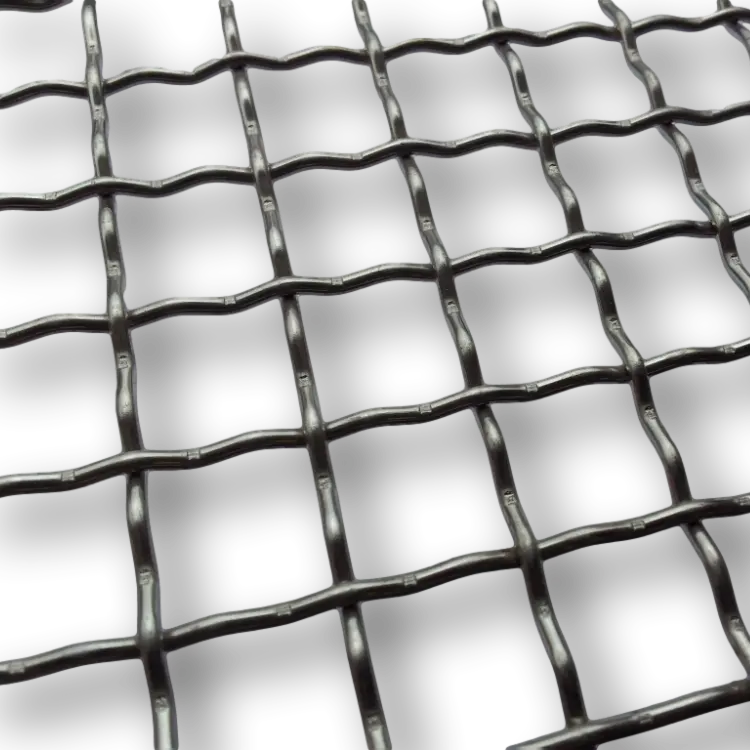

Применение цельнометаллической просечно-вытяжной сетки (ЦПВС) является достаточно востребованным в различных областях. Поэтому сетка ЦПВС пользуется не малым спросом среди владельцев крупных предприятий и частных лиц. И если вас интересует вышеуказанная сетка купить которую можно с доставкой по России и СНГ, тогда вы обратились по нужному адресу.

Поэтому сетка ЦПВС пользуется не малым спросом среди владельцев крупных предприятий и частных лиц. И если вас интересует вышеуказанная сетка купить которую можно с доставкой по России и СНГ, тогда вы обратились по нужному адресу.

Сферы применения товара

Цельнометаллическая просечно-вытяжная сетка чаще всего используется в качестве армирующего стройматериала. Он изготовлен из лезвия из листовой стали, она прорезает и достаточно равномерно растягивается в ячейках ромбовидной формы. Таким образом, он не имеет изгибов и сварных швов, он достаточно надежный и долговечный, с небольшим весом. Рифленая поверхность обеспечивает максимальная адгезия.

При оштукатуривании стен он используется для предотвращения растрескивания поверхности от перепадов температур и колебаний влажности. Его можно использовать абсолютно для всех поверхностей от бетона и кирпича до дерева, и даже для гипсовых потолков. Его необходимо монтировать на цельный дюбель-гвоздь или анкерный болт, чтобы проводить работы было легче.

Для создания прочного приклеивания штукатурки к стене используются различные армирующие сетки. Они могут быть сварными, из стальной оцинкованной проволоки, тканого стеклопластика. У каждого из этих материалов есть свои достоинства и недостатки. Но лучшим рассматриваемым в настоящее время материалом является просечно-вытяжной металл легкого типа.

Предлагаем широкий ассортимент армирующей гипсовой сетки:

- Материалы: лист холоднокатаный — оцинкованный или без покрытия. Если вы хотите предотвратить появление пятен ржавчины и коррозии, используйте оцинкованный лист.

- Толщина исходного стального листа: 0,5 мм — 1,6 мм, регулируется в зависимости от свойств готовой штукатурной сетки.

- Размер проема (мм) : 15 × 7, 20 × 8, 30 × 12, 40 × 16, 45 × 17, 50 × 18.

- Высота рулона: 1,0 м — 2,5 м.

- Длина существующего рулона: 10 м, 15 м, 20 м, 25 м, 30 м.

Достоинства легкой продукции:

- Это идеальное сочетание таких качеств, как прочность и гибкость, а также небольшой вес.

- По сравнению со сварной и тканой сеткой, это целостность конструкции — отсутствие швов и сварных швов, это делает процесс лёгким при монтажных мероприятиях и транспортировке.

- Можно вырезать совершенно различную форму, эффективно сохраняя прочность.

- Благодаря пластичности удобен для монтажа на криволинейных и наклонных поверхностях.

Может применяться при штукатурных и плиточных работах практически на любой поверхности: бетон, кирпич, штукатурка, дерево. Обладает максимальным захватом, легко открывается, прост в обращении и использовании. В отличие от сетки из пластика и стекловолокна, просечно-вытяжной лист имеет отличную устойчивость к возгоранию и внушительную прочность и устойчивость к суровым условиям окружающей среды и воды. Для штукатурки используется просечно-вытяжной металл, предотвращающий растрескивание поверхности стен.

Металлопрокат на складе

При оштукатуривании стен он используется для предотвращения растрескивания поверхности от перепадов температур и колебаний влажности.

Применение:

- Представленная осечно-вытяжная сетка применяется в строительстве в качестве армирующего элемента при штукатурных и отделочных работах, а также для армирования полов, потолков и тротуаров. Он защищает стену от трещин и трещин из-за перепадов температуры и влажности и механических нагрузок. Расширенная штукатурная сетка увеличивает механическую прочность армированной поверхности, в том числе ударопрочность. Установка и эксплуатация очень просты.

И если вас интересует сетка ЦПВС купить, которую можно с доставкой на объект или строительную площадку, тогда мы рады вам помочь. Кроме этого, размеры сетки ЦПВС присутствуют в таблице на сайте. Поэтому выбрать подходящий вариант можно с доставкой по России и СНГ. Заказать товар можно на особых условиях по контактным номерам телефонов или через специальную форму, указанную на сайте. Обратиться к нам можно в режиме онлайн в любое удобное время.

Сетка ЦПВС без покрытия 20х10х0,7мм рулон 1,25м х 8м

-

Описание -

Характеристики -

Модификации -

Похожие товары -

Эксперты -

Отзывы

Для увеличения картинки нажмите на изображение

Артикул:

Цена за:

м2

437. 80 ₽

80 ₽

Цена за:

рулон (10 м2)

4 378 ₽

0 ₽

экономия

0 ₽

м2

рулон

рулон м2рулон (10 м2)

В наличии

Назначение: универсальнаяштукатурнаяуниверсальная

Покрытие: без покрытиябез покрытияоцинкованная

Размер ячейки, мм: 20х1010х1010х415х720х2030х1230х3037х1345х3050х206х320х1062х286х6

Размер, мм: рулон 1,25м х 8мкарта 1,25м х 2,5мкарта 1,25м х 6мкарта 2м х 1мрулон 1,25м х 10мрулон 1,25м х 12мрулон 1,25м х 15мрулон 1,25м х 25мрулон 1,25м х 35мрулон 1,25м х 5,5мрулон 1,25м х 8мрулон 1м х 10мрулон 1м х 15мрулон 1м х 5м

Итоговая сумма:

—>

4 378 ₽

Порядок оплаты

СравнитьВ сравнении

В закладкиВ закладках

Купить в 1 клик

В корзину

В корзине

-

Ключевые особенности товара

-

Оцените свойства товара до покупки

-

Другие варианты товара

-

Из других коллекций

-

Задайте вопросы профессионалам

-

Что говорят наши клиенты о товаре

Сетка цпвс в форме рулон; карта повышает ударную прочность несущих стен, защищает от образования трещин при внешних воздействиях и внутренней вибрации. Универсальная ЦПВС сетка выпускается в виде рулон 1,25м х 8м и полностью соответствует требованиям ТУ 1205-001-90850245-2015. Размер каждой ячейки 20х10мм при типе проволоки не установлено и толщине прутка 0,7мм. Сетка производитсяв России без покрытия.

Универсальная ЦПВС сетка выпускается в виде рулон 1,25м х 8м и полностью соответствует требованиям ТУ 1205-001-90850245-2015. Размер каждой ячейки 20х10мм при типе проволоки не установлено и толщине прутка 0,7мм. Сетка производитсяв России без покрытия.

Общие характеристики ?

Код 1С ?

:УТ-00250853Статус товара ?

:Цена по запросуТип ?

:СеткаТип сетки ?

:ЦПВСКоллекция ?

:ЦПВССтрана-производитель ?

:РоссияПокрытие ?

:без покрытияТип проволоки ?

:не установленоСоответствует требованиям ?

:ТУ 1205-001-90850245-2015

Применение ?

Назначение ?

:универсальная

Внешний вид ?

Форма ?

:карта / рулон

Размеры и вес ?

Длина, м ?

:8Ширина, м ?

:1,25Размер, мм ?

:рулон 1,25м х 8мРазмер ячейки, мм ?

:20х10Диаметр прутка, мм ?

:0,7Толщина перемычки, мм ?

:0,7Ширина перемычки, мм ?

:1,5Вес м2, кг :Array

Создайте бесплатную частную сеть Mesh для безопасного DevOps

Со временем и по разным причинам я накопил целый каталог серверов, размещенных в облаке. Это вызвало много беспокойства в виде быстро расширяющейся поверхности атаки, с которой я кропотливо сталкивался с управляемыми вручную правилами брандмауэра и ACL nginx … Больше нет!

Это вызвало много беспокойства в виде быстро расширяющейся поверхности атаки, с которой я кропотливо сталкивался с управляемыми вручную правилами брандмауэра и ACL nginx … Больше нет!

Концентратор OpenVPN (старая школа)

Моя старая инфраструктура была умеренно защищена благодаря тому, что была доступна только с сервера OpenVPN Jumpbox. В то время как общедоступные сервисы были открыты для всего мира, все сервисы управления (ssh, netdata, ELK, страницы входа администратора и т. д.) были заблокированы и доступны только из переходника. Эта установка выполнила свою работу, но не обошлось без недостатков. Управление OpenVPN для многих клиентов менее чем увлекательно… Не говоря уже о том, что удаленные системы не были членами сети VPN, они были просто пунктами назначения, которые занесли в белый список исходный IP-адрес OpenVPN. Это означает, что если какой-либо из распределенных систем необходимо взаимодействовать друг с другом по незащищенным протоколам, т. е. репликам mongodb и т. д., то необходимо реализовать дополнительные средства для связи между серверами.

е. репликам mongodb и т. д., то необходимо реализовать дополнительные средства для связи между серверами.

Все эти проблемы можно решить с помощью метода OpenVPN со звездочкой, который я использовал ранее, но опять же, существуют те же проблемы.

- «Концентратор» или сервер OpenVPN становится единой точкой отказа. Как и в любой клиент-серверной архитектуре, если сервер не работает, клиенты работают в режиме SOL.

- Управление центром сертификации и клиентскими конфигурациями/сертификатами инфраструктуры OpenVPN — неинтересная задача, если только вы не потратите несколько долларов на веб-интерфейс OpenVPN (мех..)

- Если каждая система не является клиентом, не обеспечивает безопасный обмен данными между серверами, если не существует частной локальной сети.

ZeroTier – это отличный сервис, который упрощает внедрение ячеистых VPN-сетей. Он заимствует множество концепций из SD-WAN и P2P. Если вы знакомы с этими технологиями, вам будет намного легче понять магию ZeroTier.

Заимствовано непосредственно с их сайта:

ZeroTier предоставляет возможности VPN, SDN и SD-WAN в одной системе. Управляйте всеми своими подключенными ресурсами как в локальных, так и в глобальных сетях, как если бы весь мир был единым центром обработки данных.

Почему это лучше, чем OpenVPN?

Много причин.

Сеть Mesh P2P VPN

также потенциальный метод вызова кибер-демонов?

Прошло время управления ЦС и всеми клиентскими сертификатами и конфигурациями. Теперь я полностью управляю всеми своими сетями и клиентами с помощью очень сложного веб-интерфейса.

Как только клиент «присоединяется» к сети, я могу полностью управлять его сетевым членством в разделе «Участники» веб-интерфейса. Обратите внимание, что каждый клиент должен быть авторизован в сети.

Нет больше единой точки отказа! Каждая система, присоединенная к сети, теперь является узлом в ячеистой сети.

Это гигантская программно определяемая сеть. Выход из строя одной системы не может повлиять на все другие системы, или , на вашу способность добраться до них.

Это гигантская программно определяемая сеть. Выход из строя одной системы не может повлиять на все другие системы, или , на вашу способность добраться до них.Каждая система в ячеистой сети может безопасно обмениваться данными с любой другой системой! Это означает, что небезопасные приложения могут болтать в сети без риска перехвата. Эта концепция похожа на (когда-то бесплатную) Hamachi для тех из вас, кто помнит ее до того, как LogMeIn приобрела ее и поставила на нее ценник.

ZT поддерживает Ethernet-мост, который эффективно расширяет коммутируемую сеть между физическими местоположениями. У вас может быть служба DHCP в DigitalOcean, раздающая IP-адреса локальной сети кластеру виртуальных машин в Vultr, а почему бы и нет?

Вы даже можете написать правила сетевого потока, чтобы ограничить связь, используя атрибуты из уровней 2–4 модели OSI.

падение не ethertype ipv4 а не ethertype arp а не ethertype ipv6 ; позволять ipsrc 10. 0.0.0/8

и IP-адрес 10.0.0.0/8

и дпорт 443

;

0.0.0/8

и IP-адрес 10.0.0.0/8

и дпорт 443

;

Ха! Я никому не доверяю свой тайный трафик!

Это здорово, потому что ZeroTier тоже. Мало того, что проект – это полностью открытый исходный код для ваших любопытных приключений по анализу кода, они также опубликовали очень подробное руководство по технологии и множеству уровней криптографической защиты, которые защищают ваши драгоценные пакеты. Мне не нужно переписывать все материалы, которые они уже опубликовали в этом руководстве, поэтому, если у вас есть проблемы с безопасностью, я рекомендую начать здесь. Раздел начинается идеально с:

TL;DR: пакеты полностью зашифрованы и не могут быть прочитаны рутами или кем-либо еще, и мы используем современное 256-битное шифрование способами, рекомендованными профессиональными криптографами, которые его создали.

Если после прочтения этой статьи уровня Массачусетского технологического института вы все еще не можете избавиться от шапочки из фольги, создайте собственную версию, потому что с открытым исходным кодом!

Звучит дорого!

Одна из лучших особенностей этой услуги заключается в том, что она БЕСПЛАТНО для неограниченного количества сетей и 100 устройств. Это намного превышает потребности большинства обычных мастеров VPS. Однако, если у вас более 100 устройств, не бойтесь, потому что обновление до неограниченного количества устройств в неограниченных сетях стоит очень разумных 29 долларов./месяц.

Это намного превышает потребности большинства обычных мастеров VPS. Однако, если у вас более 100 устройств, не бойтесь, потому что обновление до неограниченного количества устройств в неограниченных сетях стоит очень разумных 29 долларов./месяц.

Это выглядит сложно…

Если вы новичок в VPN, SDN, SD-WAN или P2P, сначала это может показаться немного пугающим. Я скажу, как только вы увидите, насколько это на самом деле просто, вы подумаете, что сделали это неправильно.

Я дополню этот пост несколькими практическими руководствами , чтобы проложить путь для тех, кто хочет начать работу с ZeroTier.

Читайте также: Блокировка одноранговых сетей ZeroTier

Автоматизация настройки многосерверной сетки Wireguard с помощью ansible · Блог Джавхера Муссы

Недавно я экспериментировал с мультирег. ионная архитектура с парой серверов в нескольких континентов, на которые выходит GeoDNS, чтобы направлять пользователей к ближайшему.

ионная архитектура с парой серверов в нескольких континентов, на которые выходит GeoDNS, чтобы направлять пользователей к ближайшему.

Эти серверы должны были взаимодействовать друг с другом, так как по-прежнему существует одна первичная база данных.

Поскольку это побочный проект, я использую дешевые VPS-серверы от нескольких хостеров: Scaleway и Hetzner в Европе, Vultr и Digital Ocean для других регионов, ….

Сюда не входят облачные решения, например. Многорегиональный пиринг VPC AWS.

Вместо этого я прибегнул к использованию Wireguard для защиты межсерверного обмена.

Wireguard — очень популярный VPN, и существует множество качественных руководств по настройке сетки между несколькими серверами, например:

- Страница Arch Linux Wireguard

- WireGuard с системной сетью (fr)

Это было здорово для начала, но мне нужно было автоматизировать всю процедуру с помощью ansible.

Мне удалось это сделать, и я подумал, что объяснение того, как я это сделал, может оказаться полезным для других, особенно с настройкой предварительных общих ключей, что было немного сложно.

Совместимость

Сборник сценариев работает на Ubuntu, но может быть легко адаптирован к другим дистрибутивам.

Он был протестирован с Ubuntu 18.04 и 20.04.

Инвентарь

Вот пример инвентаря.

В данном конкретном случае в нем перечислены 3 виртуальные машины от Hetzner.

все:

хосты:

А:

ansible_ssh_user: корень

ansible_host: xxx.xx.xxx.x

ansible_ssh_port: 22

wireguard_ip: 10.0.1.100

Б:

ansible_ssh_user: корень

ansible_host: xxx.xx.xxx.xx

ansible_ssh_port: 22

wireguard_ip: 10.0.1.101

С:

ansible_ssh_user: корень

ansible_host: хх.ххх.хх.ххх

ansible_ssh_port: 22

wireguard_ip: 10.0.1.102

вары:

ansible_become_method: su

wireguard_mask_bits: 8

wireguard_port: 51871

Помимо переменных ansible ( ansible_ssh_user , ansible_host , ansible_ssh_port , …), необходимо настроить некоторые специфические переменные wireguard:

-

wireguard_ipдля каждого хоста. a class

a class Aчастных IP-адресов в этом примере. -

wireguard_mask_bitsглобальная переменная.8в данном случае, что соответствует количеству битов в сетевом префиксе, т.е. тому, что идет после/в нотации CIDR. -

wireguard_portглобальная переменная.51871в данном случае, что соответствует UDP-порту wireguard.

Плейбук

Я решил настроить сетку с помощью плоского плейбука, без ролей.

Вот как это выглядит:

---

- хозяева: все

any_errors_fatal: правда

собрать_факты: да

задания:

- название: пакеты обновлений

подходящий:

update_cache: да

cache_valid_time: 3600

стать: да

- ...другие задачи

Следующие задания будут представлены одно за другим.

1. Установка wireguard

Не требует пояснений: Wireguard необходимо установить на каждом хосте.

- название: Установить защитный кожух

подходящий:

Название: WireGuard

состояние: присутствует

стать: да

2.

Создание пар открытого/закрытого ключей

Создание пар открытого/закрытого ключей

Для каждого хоста, если это еще не сделано, сгенерируйте пару открытого/закрытого ключей и сохраните их в /etc/wireguard/publickey и /etc/wireguard/privatekey соответственно.

Также зарегистрируйте обе переменные wireguard_public_key и wireguard_private_key .

- имя: Создать пару ключей Wireguard

оболочка: wg genkey | тройник /etc/wireguard/privatekey | общедоступный ключ | тройник /etc/wireguard/publickey

аргументы:

создает: /etc/wireguard/privatekey

стать: да

- имя: зарегистрировать закрытый ключ

оболочка: кошка /etc/wireguard/privatekey

регистрация: wireguard_private_key

изменено_когда: ложь

стать: да

- имя: зарегистрировать открытый ключ

оболочка: кошка /etc/wireguard/publickey

регистрация: wireguard_public_key

изменено_когда: ложь

стать: да

Обратите внимание, что создает , который сообщает ansible пропустить выполнение wg genkey , если пара ключей уже была сгенерирована.

Идемпотентная пьеса FTW!

3. Создание предварительных общих ключей

В качестве дополнительного уровня безопасности мы также создадим предварительные общие ключи, чтобы Wireguard мог смешивать их с криптографией с открытым ключом.

Здесь все становится сложнее: нам нужно сгенерировать 1 предварительный общий ключ для каждой пары серверов.

Например, учитывая 3 сервера A , B и C , нам нужно 3 предварительно общих ключа:

- Один для

A <-> B - Один для

A <-> C - Один для

B <-> C

Итак, в отличие от пар открытый/закрытый ключ, простой with_items: groups['all'] не подойдет.

Мне потребовалось некоторое время, чтобы понять, как добиться этого с помощью ansible.

Что я сделал, так это:

- имя: сгенерировать Preshared keykeypair

оболочка: "wg genpsk > /etc/wireguard/psk-{{ item }}"

аргументы:

создает: "/etc/wireguard/psk-{{ item }}"

когда: inventory_hostname < пункт

with_items: "{{ групп['все'] }}"

стать: да

- имя: зарегистрировать предварительный ключ

оболочка: "cat /etc/wireguard/psk-{{ item }}"

зарегистрируйтесь: wireguard_preshared_key

изменено_когда: ложь

когда: inventory_hostname < пункт

with_items: "{{ групп['все'] }}"

стать: да

Плейбук уже перебирает хосты.

Задача также будет перебирать хосты и будет генерировать предварительный общий ключ только в том случае, если имя хоста, на котором в данный момент работает плейбук, лексикографически предшествует имени хоста, на котором выполняется итерация задачи.

Вот это да. Это был полный рот.

Назад к примеру с 3 хостами с A , B и C :

Playbook начинает перебирать эти 3:

- host=

A- задача перебирает хосты:

- item=

A,A < Aне держится, пропустить - item=

B,A < Bдействительно хранится, создайте общий ключ и сохраните его в/etc/wireguard/psk-Bна хостеA - item=

C,A < Cдействительно хранится, создайте общий ключ и сохраните его в/etc/wireguard/psk-Cна хостеA

- item=

- задача перебирает хосты:

- хост =

Б- задача перебирает хосты:

- item=

A,B < Aне держится, пропустить - item=

B,B < Bне держится, пропустить - item=

C,B < Cдействительно хранится, создайте общий ключ и сохраните его в/etc/wireguard/psk-Cна хостеB

- item=

- задача перебирает хосты:

- хост =

C- задача перебирает хосты:

- элемент =

A,C < Aне держится, пропустить - item=

B,C < Bне держится, пропустить - item=

B,C < Cне держится, пропустить

- элемент =

- задача перебирает хосты:

Как видно выше, у нас действительно есть 3 общих ключа.

Затем playbook считывает сгенерированные ключи и регистрирует их в переменной wireguard_preshared_key .

Ansible, столкнувшись с регистр в сочетании с with_items заполнит переменную в виде списка со следующей структурой:

на хосте A :

{

Результаты: [

{элемент: A, пропущено: правда},

{ item: B, "stdout": "предварительно общий ключ A<->B"},

{ item: C, "stdout": "предварительно общий ключ A<->C"}

]

}

в хосте B :

{

Результаты: [

{элемент: A, пропущено: правда},

{элемент: B, пропущено: правда},

{ элемент: C, "stdout": "предварительный общий ключ B<->C"}

]

}

на хосте C :

{

Результаты: [

{элемент: A, пропущено: правда},

{элемент: B, пропущено: правда},

{элемент: C, пропущено: правда}

]

}

Затем playbook массирует эту структуру данных, чтобы преобразовать ее в словарь:

- имя: массаж предварительных общих ключей

set_fact: "wireguard_preshared_keys={{ wireguard_preshared_keys|по умолчанию({}) | объединить( {item. item: item.stdout} ) }}"

когда: item.skiped не определен

with_items: "{{ wireguard_preshared_key.results }}"

стать: да

item: item.stdout} ) }}"

когда: item.skiped не определен

with_items: "{{ wireguard_preshared_key.results }}"

стать: да

Новая переменная wireguard_preshared_keys имеет следующую структуру:

на хосте A :

{

B: "предварительный общий ключ A<->B"

C: "предварительный общий ключ A<->C"

}

в хосте B :

{

C: "предварительный общий ключ B<->C"

}

в хосте C :

не определено

Это облегчит использование на следующих этапах.

4. Настройка сети wg0

Использование systemd-network:

- имя: Настройка устройства wg0

шаблон:

источник: ./templates/systemd.netdev

место назначения: /etc/systemd/network/99-wg0.netdev

владелец: корень

группа: systemd-сеть

режим: 0640

стать: да

уведомить: перезагрузка сети systemd

- название: Настройка сети WG0

шаблон:

источник: . /templates/systemd.network

место назначения: /etc/systemd/network/99-wg0.network

владелец: корень

группа: systemd-сеть

режим: 0640

стать: да

уведомить: перезагрузка сети systemd

/templates/systemd.network

место назначения: /etc/systemd/network/99-wg0.network

владелец: корень

группа: systemd-сеть

режим: 0640

стать: да

уведомить: перезагрузка сети systemd

Playbook настраивает:

A.

wg0 виртуальное сетевое устройство

Дескриптор сетевого устройства /etc/systemd/network/99-wg0.netdev создается с использованием следующего (jinja2) шаблона:

9038 5 [NetDev ]

Имя=wg0

Вид=Wireguard

Описание=WireGuard туннель wg0

[Проволока]

ListenPort={{wireguard_port}}

PrivateKey={{ wireguard_private_key.stdout }}

{% для одноранговых узлов в группах['all'] %}

{% if peer != inventory_hostname %}

[Узел WireGuard]

PublicKey={{ hostvars[peer].wireguard_public_key.stdout }}

PresharedKey={{ wireguard_preshared_keys[peer] if inventory_hostname < peer else hostvars[peer].wireguard_preshared_keys[inventory_hostname] }}

AllowedIPs={{ hostvars[peer].wireguard_ip }}/32

Endpoint={{ hostvars[peer].ansible_host }}:{{ wireguard_port }}

ПостоянныйKeepalive=25

{% конец%}

{% конец для %}

Шаблон:

- настраивает UDP-порт Wireguard

- настраивает закрытый ключ wireguard (текущего хоста)

- для каждого (остального) хоста

- добавить запись

[WireGuardPeer] - настроить

PublicKeyс открытым ключом партнера, полученным с помощьюhostvars[peer].wireguard_public_key.stdout - настроить

AllowedIPsс частным IP-адресом/IP-адресом Wireguard, полученным с помощью{{ hostvars[peer].wireguard_ip }} - настроить

Endpointс общедоступным IP-адресом партнера, полученным с помощью{{hostvars[peer].ansible_host }}::{{ wireguard_port }} - настроить

PresharedKey<- это снова сложная часть - настройте

PersistentKeepaliveна 25 (секунд) <- это важно, иначе соединения между узлами будут часто прерываться, и единственным способом их восстановления является взаимное пингование хостов друг друга

- добавить запись

.

Для предварительного общего ключа шаблон использует следующее выражение для извлечения правильного ключа из правильного хоста:

wireguard_preshared_keys[peer] if inventory_hostname < peer else hostvars[peer].wireguard_preshared_keys[inventory_hostname]

B.

wg0 виртуальная сеть

Дескриптор сети /etc/systemd/network/99-wg0.network создается с использованием следующего (jinja2) шаблона:

[Match]

Имя=wg0

[Сеть]

Адрес = {{ wireguard_ip }}/{{ wireguard_mask_bits }}

5. Перезапустите systemd-networkd

В качестве обработчика:

обработчики:

- имя: перезагрузка сети systemd

услуга:

имя: systemd-networkd

состояние: перезапущен

включено: да

стать: да

Бонусные баллы: UFW

Чтобы заблокировать систему, включите UFW с политикой по умолчанию ;

уфв:

правило: разрешить

порт: "{{ ansible_ssh_port }}"

прототип: TCP

стать: да

- имя: Установить ведение журнала ufw

уфв:

залогиниться"

стать: да

- имя: межузловое подключение Wireguard UFW

уфв:

правило: разрешить

src: "{{ hostvars[item].wireguard_ip }}"

with_items: "{{ групп['все'] }}"

стать: yes и item != inventory_hostname

- название: Отклонить все и включить UFW

уфв:

состояние: включено

политика: отклонить

журнал: да

стать: да

Не забудьте открыть порт SSH, иначе вы будете заблокированы на машинах

Полная картина

Вы можете найти всю игру в этом сопутствующем репозитории Github

Но в любом случае, здесь сэкономить один клик:

---

- хозяева: все

any_errors_fatal: правда

собрать_факты: да

задания:

- название: пакеты обновлений

подходящий:

update_cache: да

cache_valid_time: 3600

стать: да

- имя: Разрешить SSH в UFW

уфв:

правило: разрешить

порт: "{{ ansible_ssh_port }}"

прототип: TCP

стать: да

- имя: Установить ведение журнала ufw

уфв:

залогиниться"

стать: да

- имя: межузловое подключение Wireguard UFW

уфв:

правило: разрешить

src: "{{ hostvars[item].wireguard_ip }}"

with_items: "{{ групп['все'] }}"

стать: yes и item != inventory_hostname

- название: Отклонить все и включить UFW

уфв:

состояние: включено

политика: отклонить

журнал: да

стать: да

- название: Установить wireguard

подходящий:

Название: WireGuard

состояние: присутствует

стать: да

- name: Создать пару ключей Wireguard

оболочка: wg genkey | тройник /etc/wireguard/privatekey | общедоступный ключ | тройник /etc/wireguard/publickey

аргументы:

создает: /etc/wireguard/privatekey

стать: да

- имя: зарегистрировать закрытый ключ

оболочка: кошка /etc/wireguard/privatekey

регистрация: wireguard_private_key

изменено_когда: ложь

стать: да

- имя: зарегистрировать открытый ключ

оболочка: кошка /etc/wireguard/publickey

регистрация: wireguard_public_key

изменено_когда: ложь

стать: да

- имя: сгенерировать пару ключей Preshared keykeypair

оболочка: "wg genpsk > /etc/wireguard/psk-{{ item }}"

аргументы:

создает: "/etc/wireguard/psk-{{ item }}"

когда: inventory_hostname < пункт with_items: "{{ групп['все'] }}" стать: да - имя: зарегистрировать предварительный ключ оболочка: "cat /etc/wireguard/psk-{{ item }}" зарегистрируйтесь: wireguard_preshared_key изменено_когда: ложь когда: inventory_hostname < пункт with_items: "{{ групп['все'] }}" стать: да - имя: массаж предварительных ключей set_fact: "wireguard_preshared_keys={{ wireguard_preshared_keys|по умолчанию({}) | объединить( {item.